Truecrypt Boot Loader

Доброго времени суток, читатель! Сегодня мы продолжим знакомиться с замечательным криптографическим инструментом под названием TrueCrypt. Как вы помните, мы познакомились с базовыми функциями этой программы, научились ее устанавливать и русифицировать, создавать простые тома (криптоконтейнеры), шифровать флешки и несистемные разделы и диски.

На данный момент TrueCrypt не может зашифровать. Что в MBR стоит 'черным по белому' первой строкой: Truecrypt Boot Loader. Вам надо было всего лишь воспользоваться опциеи 'Restore TrueCrypt Boot Loader' Воспользовавшись опциеи 'restore volume header' вы 'восстановили' заголовок в котором содержится ключ от совсем другого диска! Когда же вы 'расшифровали' свои данные этим неправильным ключом, то вы их попросту уничтожили. Цитата: Когда я понял что восползовался 'не родным'.

Сегодня же мы познакомимся с более продвинутыми возможностями этой замечательной программы. ПРОДВИНУТЫЙ УРОВЕНЬ:. Тем, кто не читал первую часть статьи, настоятельно рекомендую это сделать. В ней, помимо всего прочего, дается еще и краткая теория.

А без теории нынче никуда. Внимание! Настоятельно рекомендую прочитать статью о ситуации, произошедшей недавно с TrueCrypt: Создание скрытого тома TrueCrypt Скрытые тома TrueCrypt – это один из вариантов правдоподобного отрицания причастности. Работает это примерно так: создается простой том, внутрь него помещается скрытый том. В случае если вас возьмут за задницу 'хорошенько попросят', у вас будет возможность выдать пароль от простого тома.

В который для отвода глаз помещены хоть и конфиденциальные, но не столь критические данные, что расположены в скрытом томе. Давайте разбираться во всем по порядку. Первым делом, скрытый том нужно создать. Запускаем TrueCrypt и выбираем 'Создать том'. В открывшемся мастере создания томов выбираем 'Создать зашифрованный файловый контейнер': На следующем этапе нужно выбрать 'Скрытый том TrueCrypt'.

На первых порах не забывайте при каждом действии читать пояснения в самой программе. На этапе 'Режим создания тома' нам предлагается два варианта: обычный и прямой. Если у вас уже есть файловый контейнер (простой том), то выбирайте прямой режим. Но мы будем рассматривать создание 'с нуля'. Поэтому выбираем обычный режим: Дальше следует указать размещение тома, т.е. Выбрать файл, который и будет играть роль криптоконтейнера. Напоминаю, что все нюансы создания простого тома (файлового контейнера), а также выбора файла и его расширения описаны в первой части статьи.

На следующем этапе будет нужно задать параметры для внешнего тома – это очень важно! Ведь тома у нас будет два. И для каждого из них можно задать свои параметры (алгоритмы шифрования и хеширования). Но главное – это то, что для каждого тома необходим свой пароль! Что касается выбора алгоритмов, то в качестве примера мы будем рассматривать варианты по умолчанию (в дальнейшем можете экспериментировать).

Так что смело жмите 'Далее'. Теперь необходимо указать размер тома. Опять же повторюсь, что все подробности по этому поводу описаны в первой части. И напомню, что сейчас мы создаем внешний том, и его размер, естественно, должен быть больше предполагаемого внутреннего. Дальше нам предложат выбрать пароль для внешнего тома. Этот пароль можно не делать слишком уж сложным, но и особенно простым он быть также не должен.

Я считаю, что достаточно будет пароля примерно в 6 символов, состоящего из букв и парочки цифр. Не забывайте сразу же сохранять все создаваемые пароли в, или в другом менеджере паролей. Я рекомендую использовать именно их, а не хранить пароли в текстовых файлах или файлах Word. Также в качестве пароля можно использовать ключевой файл, или комбинацию пароль + файл. На ваше усмотрение.

Следующий этап – это форматирование внешнего тома. Здесь все также, как и при создании простого тома. Если вы не планируете хранить в зашифрованном контейнере файлы размером больше 4 Гб, то лучше оставить файловую систему FAT. Размер кластера также оставляем по умолчанию.

Жмем 'Разметить' и ожидаем, когда закончится форматирование. Когда том будет создан, TrueCrypt уведомит вас об этом.

И предложит поместить в него файлы, которые вы якобы хотите скрыть, но которые на самом деле для вас не представляют какой-то особой ценности. Например, это могут быть какие-то личные фото, лучше интимного содержания (для пущей правдоподобности того, что вы пожелали их скрыть). Это также могут быть какие-то ваши финансовые документы, но которые, опять же, не повлекут за собой какого-то юридического наказания.

Или это может быть тупо порно. Кстати, внешний том на этом этапе уже смонтирован. Поэтому вам всего лишь следует его открыть и скопировать в него подобранные файлы. Затем жмите 'Далее'. Теперь самое время создать наш скрытый том. Дальше все также, как и с внешним томом – указываете алгоритмы (или оставляете все по умолчанию), размер тома (причем TrueCrypt вам подскажет максимально возможный размер) и пароль. Пароль должен быть достаточно сложным.

От 10 символов и выше, хотя сам TrueCrypt предлагает использовать пароли не короче 20 знаков, и я лично к нему прислушиваюсь. Использовать нужно не только буквы и цифры, но и спецсимволы. И главное – он должен быть совершенно НЕ похожим на пароль от внешнего тома!

Дальше снова указываете файловую систему и размер кластера, и жмете 'Разметить'. Все аналогично созданию простого тома. После форматирования скрытого тома, TrueCrypt уведомит нас весьма грозным предупреждением: Это действительно очень важный момент! О мерах предосторожности мы поговорим ниже. А вот о защите от повреждений тома поговорить следует сейчас.

Все дело в том, что когда вы считываете файлы с внешнего контейнера, то никакой угрозы повреждения внутреннего тома нет. Но, когда вы будете записывать на внешний том какие-то файлы, эта угроза очень существенна. Поэтому нам необходимо защитить скрытый том. Для этого следует запустить TrueCrypt, выбрать монтируемый том (указать файл) и ввести пароль: Но прежде, чем этот том смонтировать (кнопка 'ОК') необходимо нажать на 'Параметры'. В диалоговом окне 'Параметры монтирования' следует отметить галочкой пункт 'Защитить скрытый том от повреждения при записи во внешний том', ввести пароль от скрытого тома, и нажать ОК.

Здесь следует понимать несколько моментов:. Данная процедура является большим подспорьем для правдоподобного отрицания причастности, поэтому советую ей не пренебрегать.

Защита скрытого тома действует ровно до того момента, пока том не будет размонтирован. При следующем монтировании, действия по защите тома от повреждений нужно повторять. Защиту скрытого тома следует использовать только тогда, когда вы хотите добавить какие-то файлы на внешний том!

Truecrypt Boot Loader Забыл Пароль

Поэтому, чтобы избежать этих излишних процедур, и было предложено на самом начальном этапе создания внешнего тома сразу же поместить на него необходимые файлы (которые помещаются для введения недоброжелателя в заблуждение, т.е. Те, которые на самом деле не представляют для вас особой ценности). Хочу сказать еще об одной немаловажной детали. Если уж вы озадачились скрытыми томами, значит, вам действительно есть что скрывать. Поэтому я настоятельно вам рекомендую ознакомиться (да что там ознакомиться?

Изучить!) с официальным руководством TrueCrypt. В частности то, о чем мы только что говорили, очень развернуто и компетентно описано в главе 'Защита скрытых томов от повреждений'. Ну а теперь осталось рассказать о самом главном - как же нам смонтировать скрытый том?

=) Сделать это, как и все гениальное, безумно просто! Для того, чтобы его смонтировать нужно указать наш файл-криптоконтейнер, но указать для него пароль от скрытого тома.

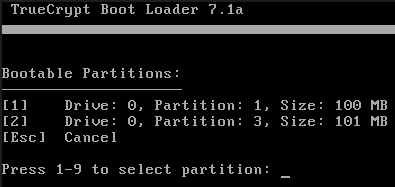

То есть, если вы укажете к этому файлу пароль от внешнего тома, то откроется (смонтируется) внешний том, если от скрытого, то скрытый. Вот и все волшебство! =) Со скрытыми томами вроде разобрались, пойдем дальше, и поговорим о еще одной возможности TrueCrypt. Шифрование системного диска и операционной системы (ОС) ТруКрипт способен полностью шифровать весь диск (или раздел) с операционной системой. И эта функция, в первую очередь, полезна для пользователей ноутбуков. Выглядит это примерно так: при включении компьютера (ноутбука) до загрузки операционной системы загружается Boot Loader (загрузчик TrueCrypt), который расположен в первой дорожке загрузочного диска. И только после ввода пароля TrueCrypt можно будет запустить систему.

Эта процедура называется дозагрузочная аутентификация. Почему шифрование ОС полезно для владельцев ноутбуков? Да все просто. В случае кражи/утери ноута, все ваши данные, хранящиеся на нем, будут 100% не доступны третьим лицам. Без знания пароля расшифровать данные будет невозможно. Если провести аналогию со штатными методами защиты информации, то можно сказать следующее:.

пароль на учетную запись Windows можно обойти в два счета, поэтому этот способ сразу же отсеиваем;. пароль в BIOS – это уже более действенный метод, но, насколько мне известно, у разных производителей ноутбуков и BIOS существуют собственные сервисные пароли (мастер-пароли), с помощью которых можно получить доступ к устройству в случае утери созданного пользователем пароля. И если такие мастер-пароли существуют, то и вероятность их утечки также весьма высока.

В случае же, когда система зашифрована TrueCrypt-ом, третьи лица никогда не получат доступ ни к ней, ни к хранимым в ней данным, не зная пароля. Данный метод можно смело рекомендовать тем, у кого на ноутбуке находится очень важная информация (какие-то проекты, базы данных, доступ к клиент-банку и т.д. И т.п.), и у кого он используется по прямому назначению, т.е. Как переносное устройство. Что ж, давайте теперь разберемся с тем, как зашифровать диск или раздел с ОС. Для этого нужно в меню 'Система' выбрать пункт 'Зашифровать системный раздел/диск.' Запустится уже знакомый нам Мастер создания томов (далее я не буду сопровождать скриншотами каждый шаг, если только этого не потребуется в каких-то особых случаях). Выбираем обычный тип шифрования системы (о скрытом типе поговорим ниже).

Далее выбираем 'Зашифровать весь диск '. На следующем этапе будет предложен выбор: шифровать защищенную область или нет. Внимательно читайте пояснения и делайте выбор. В большинстве случаев можно выбрать 'Да'. Следующее окно – это выбор одиночной или мультизагрузки. Если установлена одна операционная система, соответственно выбираем одиночную загрузку.

Если же вы планируете загружаться с нескольких ОС, выбирайте мультизагрузку. Далее, как и в случае с простыми и скрытыми томами, следуют настройки шифрования и выбор пароля. Насчет пароля я считаю так: если вы шифруете систему исключительно из соображений защиты от кражи, то особо сложный пароль можно не применять (ведь вам нужно будет вводить его перед каждым стартом системы). Будет достаточно 6-10 знаков - буквы и цифры, можно добавить и спецсимвол(ы). Также этот пароль должен быть удобен лично вам для набора. Но вообще, даже сложнейший нечитаемый пароль, при его ежедневном наборе вы изучите до такой степени, что сможете набирать его вслепую. Если же система шифруется из других соображений (напр., в ней хранится информация, за которой могут придти специально и именно к вам), то пароль нужен более надежный.

Но это все мое скромное мнение. Итак, пароль задан. Следующим этапом будет применение энтропии.

Просто перемещайте мышкой в области окна. Желательно подольше. Это повысит криптоустойчивость ключей шифрования. После генерации мастер-ключа будет очень важный этап – создание диска восстановления - TrueCrypt Rescue Disk (TRD).

TRD необходим в случае возникновения некоторых ситуаций, например, в случае повреждения загрузчика TrueCrypt. Но следует понимать, что TRD без пароля все равно ничем не поможет. Напоминаю, что во всех вариантах работы с ТруКрипт, утеря пароля означает то, что вы никогда не получите доступ к зашифрованным данным. Поэтому данные пароли следует хранить тщательным образом, иметь несколько резервных копий, в т.ч.

И на физическом носителе (напр., на бумаге). В общем, указываете путь, где будет создан iso-образ TRD и жмете 'Далее' После этого, образ нужно записать на CD/DVD-диск.

Именно записать (!) как ISO-образ, а не просто скопировать файл образа на диск. Наличие TRD – это обязательное условие, без которого шифрование системы не будет завершено.

После того, как запишите образ, жмите 'Далее' и TrueCrypt проверит, правильно ли записан образ. Если проверка пройдет успешно, вновь жмите 'Далее'. Следующим этапом будет выбор режима очистки. Здесь опять же нужно руководствоваться исключительно вашими целями. Если вы защищаете данные от кражи, то достаточно будет оставить все по умолчанию ('Нет').

Шаблон прикольный водительского удостоверения. Помогите нужен шаблон вод удо в пластике Вопрос жизни помогите пожалуста помогите сделать дубликат водительского удостоверения Люди не ужели не кто помочь не может отдельно.

Если же скрываемая информация такая, что вас за нее могут не хило прижать, выбирайте 3, 7 или 35 проходов. 35 проходов – это так называемый 'метод Гутмана', при котором восстановить затертые данные практически невозможно, даже с помощью магнитно-силовой микроскопии. Но помните, чем больше проходов при затирании, тем дольше будет длиться эта процедура. В случае с 'Гутманом' – это может занять и целые сутки (в зависимости от объема жесткого диска и мощности ПК), и даже более. В одной из моих будущих статей мы еще поговорим о том, как безвозвратно удалить данные, о методах удаления и ПО для этих целей.

А сейчас просто выбирайте вариант 'Нет' и жмите 'Далее' (мы ведь рассматриваем именно вариант защиты от случайной кражи). Затем последует окончательный этап – предварительный тест. Внимательно прочтите пояснения, и жмите 'Тест'.

Самое главное – не забудьте записать/запомнить пароль к шифруемой системе. Иначе не получите к ней доступ. В данном случае, пароль, естественно, должен находиться ВНЕ шифруемой системы. Перед тем, как начнется пре-тест, появится еще одно окно 'Важные замечания'.

Очень внимательно все прочитайте. Запомните или распечатайте. Если нет принтера – запишите ручкой самые ключевые моменты. Ну, или на карту памяти скиньте, а затем на смартфон. Короче, чтобы это памятка была при вас. На всякий пожарный случай. Ну, что, поехали?

Жмите 'ОК' и подтвердите перезагрузку системы. После перезагрузки вас встретит TrueCrypt Boot Loader (тот самый загрузчик), в котором нужно ввести пароль от зашифрованной системы и нажать Enter. Это был предварительный тест. Если система загрузилась, то все в порядке. И остается крайний этап – собственно шифрование диска с ОС. В окне TrueCrypt в очередной раз прочитайте уведомление (также желательно сделать резервную копию важных файлов) и смело жмите на 'Шифрация' (будет показано еще одно важное уведомление, которое также не плохо было бы сохранить). Все, теперь точно поехали.

Точнее просто ждем, пока закончится шифрование. Этот процесс может занять довольно длительное время. Можете пока позаниматься чем-нибудь вне компьютера. Какие-нибудь домашние дела поделать, чаю попить.

Кстати, если вы все же решились зашифровать систему, то рекомендую попрактиковаться для начала на виртуальной машине. Хотя вся эта процедура, на самом деле, довольно проста.

Самое главное – быть очень внимательным, читать все предупреждения и подсказки. И не забыть (не потерять) пароль. По окончанию процедуры шифрации, TrueCrypt уведомит вас очередным информационным окном: Заметьте, кстати, что работа с зашифрованной ОС практически ничем не отличается от работы с незашифрованной операционкой.

Я имею в виду визуальную скорость работы. Проверьте сами. По крайней мере, при выполнении повседневных задач я разницы совершенно не вижу. Но скорость работы будет зависеть от выбранных алгоритмов шифрования и мощности ПК/ноутбука. На этом шифрование ОС можно считать оконченным. Осталось только перезагрузиться и проверить, все ли в порядке. Но это еще не предел возможностей TrueCrypt.

Создание скрытой ОС Скрытая операционная система может служить неплохим инструментом для сокрытия особо важных данных, и сокрытия работы в операционке вообще. Определить доподлинно ее наличие не представляется возможным (при условии соблюдения всех мер безопасности). Этот метод пользуется популярностью в некоторых кругах. Но я, если честно, не вижу особой необходимости в данном способе.

Тем более, есть куда более интересные варианты (об этом чуть позже). Но ради целостности данного руководства давайте разберемся и с этим вариантом применения TrueCrypt (постараюсь покороче, а то и так уже статья большая). Программу расчет плиты мономахе.

Чтобы создать скрытую ОС, на системном диске должно быть несколько разделов (2 или более). Раздел, в который мы поместим скрытую операционную систему должен следовать сразу же за системным разделом. Обычно системный раздел – это диск C. Если жесткий диск у вас не разбит на разделы (и вам нужна скрытая ОС), необходимо будет его разбить. Как это сделать в рамках данной статьи я описывать не буду, в интернете инфы навалом (сделать это можно, например, при помощи Acronis Disk Director). Раздел, в который будет установлена скрытая ОС должен быть как минимум на 5% больше, чем системный. Также на жестком диске, где находится системный раздел должна присутствовать неразмеченная область размером как минимум 32 Кбайт – в эту область будет помещен загрузчик TrueCrypt.

Создавать скрытую ОС целесообразней сразу же после установки чистой операционки. Итак, начнем. В ТруКрипт выбираем меню 'Система' – 'Создать скрытую ОС.' И следуем всем указаниям мастера. Очень внимательно читаем все уведомления и подсказки, их будет несколько. Во время создания скрытой ОС (а по сути она будет создана полным копированием текущей системы) вам будет нужно заново установить текущую операционную систему (обманную).

Поэтому заранее приготовьте диск с дистрибутивом. Дальше выбираете вариант загрузки – одиночная или мультизагрузка.

Затем создается внешний том в разделе, следующем за системным. Создание такого тома мы уже рассматривали на примере создания скрытых томов. Здесь все аналогично: задаете параметры (или оставляете по умолчанию), запускаете форматирование, ждете. После создания внешнего тома, поместите в него осмысленные файлы, которые вы якобы хотите скрыть, но которые на самом деле не представляют для вас особой важности. Следующим этапом будет создание скрытого тома внутри только что созданного внешнего.

Все это мы тоже уже проходили =) Главное – не забывайте читать все пояснения! И заключительным этапом будет клонирование текущей ОС. Нужно только нажать 'Старт' После перезагрузки перед вами предстанет уже знакомый загрузчик ТруКрипт (TrueCrypt Boot Loader), и вам нужно будет ввести пароль от скрытого тома (!). Начнется клонирование текущей операционной системы. Процесс этот, опять же, весьма длительный; запаситесь терпением. После создания клона, TrueCrypt надежно затирает существующую ОС (будет предложено несколько вариантов по проходам, чем больше проходов, тем дольше процедура).

После чего программа предложит вам установить новую операционку, которая и будет обманной. Обманная ОС также будет зашифрованой. Итак, что мы в итоге получили? Предлагаю вам наглядную схему: Также у нас теперь имеется 3 пароля: от обманной ОС, от внешнего тома и от скрытой операционной системы. Пароли эти, конечно же, должны быть разными и непохожими друг на друга.

Первые два пароля для нас, по сути, не представляют никакой ценности, и в случае чего, именно их мы и выдадим агрессорам. Немного о дешифрации Если вам по какой-то причине больше не нужно будет пользоваться шифрованием, то поступить можно несколькими способами. Если вы шифровали системный раздел, или создавали скрытую ОС, то можно произвести полную дешифрацию. Для этого выберите меню 'Система' – 'Перманентно расшифровать системный раздел/диск'.

Процедура дешифрации также достаточно длительная. Если же вы использовали файловый криптоконтейнер (простой том), шифрование несистемного раздела или USB-устройства, то процедуры дешифрации, как таковой не существует. В данном случае вам нужно будет смонтировать необходимый том/устройство и скопировать с него все файлы на обычный незашифрованный раздел/устройство. После чего том можно удалить. Если использовался простой том, то достаточно просто удалить файл, который является криптоконтейнером. Если же использовалось шифрование устройства/раздела, то это самое устройство достаточно будет отформатировать. TrueCrypt и виртуальные машины Как я говорил немногим ранее, использование скрытой ОС несколько неудобно.

К тому же, факт использования TrueCrypt сам по себе при определенных обстоятельствах может косвенно свидетельствовать о наличии скрытых томов или скрытой операционной системы. Поэтому я лично не очень рекомендую применять этот способ, а воспользоваться виртуальными машинами. Схема довольно проста.

Создаем простой файловый криптоконтейнер. В него помещаем образ для виртуальной машины.

В качестве операционной системы, в данном случае, можно порекомендовать Liberte Linux (весит чуть больше 200 мб) или Whonix – это дистрибутивы, призванные обеспечить довольно высокую анонимность прямо 'из коробки'. При необходимости запустить такую ОС, достаточно будет смонтировать том, и уже из него запустить систему в виртуальной машине. Как по мне, такой метод гораздо эффективней, чем создание скрытой ОС.

И, кстати, Liberte Linux можно вообще запускать с флешки, а не хранить ее в криптоконтейнере. В случае палева флешку просто съесть сломать/разбить/смыть в унитаз. Главное успеть это сделать. Существуют также варианты создания любой другой ОС в виртуальной машине, которая, в свою очередь будет находиться на портативном носителе - флешке, которая, опять же в свою очередь, будет зашифрована Трукриптом. Но, в этом случае придется немного потрудиться и 'потанцевать с бубном', т.к. VirtualBox портативно просто так не запустить. Правдоподобное отрицание причастности (Plausible Deniability) К методам правдоподобного отрицания причастности в случае с TrueCrypt относятся:. создание скрытых томов;.

создание скрытых ОС А также тот факт, что пока не будет произведено дешифрование раздела или устройства, никто не сможет гарантировано утверждать, что эти тома (устройства, разделы) являются томами TrueCrypt. Но я лично отношусь к скрытым томам и ОС несколько негативней, чем к использованию файловых криптоконтейнеров. Объясню почему, хотя я об этом уже упоминал. Все дело в том, что в случае с простыми томами гораздо проще полностью скрыть факт использования TrueCrypt. А это означает то, что в случае, если к вам придут 'гости', шансов сохранить конфиденциальную информацию выше, чем если бы факты говорили о том, что вы вообще применяете ТруКрипт.

А ведь в случае со скрытой ОС и томами – эти факты на лицо:. обязательно наличие установленной версии ПО;.

дозагрузочная аутентификация (в случае со скрытой ОС) И, поверьте, если у вас обнаружат ТруКрипт (особенно если вы подозреваетесь в каких-то киберпреступлениях), то вас будут пытать на предмет присутствия скрытых томов или ОС. Пытать будут очень умело и больно. Возможно будут еще и шантажировать, угрожать. И вы не то что все пароли и явки выдадите, но и вспомните, как звали дедушку Сталина.

Посему, лучше вообще скрыть факт использования данного ПО. Есть, конечно, множество различных вариаций правдоподобного отрицания (например, те, о которых я упоминал ранее, типа хранение личного порно или интимных фото во внешнем контейнере для отвода глаз и т.п.). Но я повторюсь, если к вам придут целенаправленно, то вас 'расколят' однозначно. Во всех остальных случаях, варианты правдоподобного отрицания причастности вполне жизнеспособны. Более подробно об этом, с конкретными примерами, вы можете ознакомиться все в том же официальном руководстве TrueCrypt. Требования безопасности, меры предосторожности, утечки данных В заключительном разделе статьи хотелось бы кратко обозначить некоторые моменты, которые обязан соблюдать любой пользователь TrueCrypt, который, так или иначе, находится в зоне риска.

Первым делом хотелось бы поговорить об утечках данных. К сожалению, TrueCrypt совсем не панацея.

И критические моменты есть и в его работе. Точнее, эти моменты имеются не в самом ТруКрипте, а в операционной системе. Речь идет в первую очередь о том, что Windows постоянно ведет мониторинг и логирование всевозможной информации. И в системе могут храниться, например, такие данные, как последние открытые файлы, пути к ним.

И в случае, если вас 'возьмут тепленьким' – все это определенно может сыграть с вами злую шутку. Помимо этого, существует еще и другие каналы утечки: файлы дампа памяти, файл подкачки, файл гибернации. Все дело в том, что существует специальный криминалистический (да и хакерский) софт, способный извлекать из этих файлов очень важные данные.

К примеру, есть такой отечественный разработчик ПО - Elcomsoft, который выпускает всевозможное 'полухакерское-полукриминалистическое' программное обеспечение. В общем, они выпускают софт для подбора и взлома паролей к Wi-Fi, архивам, документам и тому подобное.

Но еще они выпускают очень узкоспециализированный софт, такой как Elcomsoft iOS Forensic Toolkit или Elcomsoft Forensic Disk Decryptor. Первый предназначен для криминалистической экспертизы (читай 'взлома') устройств на базе iOS. Официально этот продукт доступен для продажи только экспертам правоохранительных органов.

А вот второй инструмент, о котором я упомянул (Elcomsoft Forensic Disk Decryptor) как раз создан для 'взлома' шифрованных контейнеров, разделов, устройств. Точнее для извлечения ключей шифрования.

Truecrypt Boot Loader Отключить

И работает он как раз с файлом гибернации и со слепком оперативной памяти. Также софт поддерживает атаку через порт FireWire. Но не все так плохо! Чтобы это или подобное ПО дало результат, необходимы несколько ключевых факторов:. Если компьютер 'жертвы' выключен, то ключи извлекаются из файла гибернации, НО для успешной атаки тома должны быть смонтированными перед выключением ПК, иначе ничего не выйдет.

Если компьютер включен, то снимается слепок оперативной памяти. Но опять же, тома в момент снятия слепка должны быть смонтированы. В общем, в любом случае в момент каких-то действий тома должны быть смонтированы. А теперь представьте, что к вам залетели 'маски-шоу', вы в панике вырубаете комп из сети.

А тома в этот момент были смонтированы. Все, кабздец вам тогда =) Но и способов противостоять этому предостаточно.

Это, например, горячие клавиши для экстренного размонтирования томов, системное отключение гибернации и файла подкачки. Также шифрование системного раздела или же использование скрытой ОС исключает возможность проведения таких атак. Существуют и другие каналы утечки данных, и их очень много, начиная от вредоносного ПО, заканчивая перехватом излучения от кабеля, соединяющего клавиатуру с ПК и т.д.

Поэтому я в крайний раз на сегодня отправлю вас к изучению официального руководства, где многие моменты изложены очень подробно. И в крайний же раз напомню, что если вы всерьез заинтересованы в TrueCrypt, в шифровании данных, и вам действительно есть, что скрывать, я настоятельно рекомендую изучить от корки до корки это самое официальное руководство! Я же свою краткую инструкцию на этом заканчиваю. Вроде постарался описать все основные моменты и нюансы. Если что-то остается не совсем понятным, или я что-то упустил, пишите обязательно в комментариях. До встречи на просторах рунета и моего скромного блога!

С уважением, я. 102 Комментариев → TrueCrypt – универсальное средство для шифрования данных.

Подробная инструкция. Продвинутый уровень. Web-Кошка Привет)) Тот редкий случай, когда вообще ничего не поняла, но не вставить свои кошачьи пять копеек не могу:) Все равно никак я не пойму, кому в реальности все это нужно. Ну не обычному же пользователю, нет? Кто будет меня пытать ради просмотра фоток интимного характера, например? Что вы прячете такими хитроумными способами и от кого? Просто, как я себе это представляю, если у меня есть что-то такое, что действительно стоит спрятать, то проще на внешний диск записать, его в сейф спрятать.

Ну или в банковскую ячейку, если на то пошло. В общем, чего-то интересного я недопонимаю в этой жизни))) Саш, это не критика, нет:). ↓. Александр Майер Привет!! Не буду кривить душой, скажу как есть.

Подобный софт пользуется большой популярностью в первую очередь в криминальной среде. Это и киберпреступники, и распространители запрещенного порно, и прочие личности, которые так или иначе хранят на компьютерах состав преступления или доказательную базу против себя самого. Но в последние годы шифрованием стали интересоваться и на бытовом уровне (особенно после разоблачений Сноудена). В частности, многие люди не доверяют личную информацию облачным сервисам, и предпочитают хранить ее в них в зашифрованном виде. Да и вообще, сфер применения криптософта на самом деле очень и очень много. Это и журналистика, и какие-то 'анонимные источники', агентура, инсайдеры. Это и малый бизнес - учитывая современные реалии (рейдерские захваты, грязная конкуренция, подставы), многие предпочитают смотреть на шаг вперед, и шифровать коммерческие сведения.

Или, например, есть небольшая фирма, все у нее с ПО чисто. Но один нечестный конкурент по своим каналам травит на нее отдел 'К' (или кто там пиратским софтом занимается). Приходят правоохранители в офис, а там на компе, или на нескольких, взломанные портативные версии фотошопа.

Приплыли, статья плюс нехилый штраф. А лежала бы эта копия фотошопа в закриптованном контейнере, никто бы ее и не обнаружил. А если подобного пиратского софта на компах фирмы пруд пруди? А так и бывает обычно, потому что в мелких конторах нет ни сисадминов, да и руководство не следит за сотрудниками должным образом. А те, в свою очередь устанавливают на компы все, что угодно.

Также многие хранят в зашифрованном виде всякого рода черную бухгалтерию, но это опять же уже на грани закона. Точнее за его рамками. На бытовом уровне тоже можно найти массу применений. Те же приватные фото, например. Сейчас они имеются у каждого второго/третьего. В общем, тут нужно понимать, что пытать ради этих фоток никто тебя не будет =) Но вот если ноут кто-то стырит, или потеряешь где-то, то фотки эти попадут к третьим лицам.

Что не есть хорошо. А пытать будут, если придут целенаправленно - или органы, или бандиты (вымогатели, например). Сейф, в случае если к вам придут, вообще не вариант.

Ибо код и ключ от него ты выдашь сразу же, при одном виде утюга или паяльника =) Ячейка тоже не лучший вариант, если придут целенаправленно. Исторический роман александры девиль суженный мариинский. Кроме того, есть данные, с которыми приходится работать постоянно, поэтому вариант с ячейкой тоже непригоден в таком случае.

В общем, как-то так PS: учитывая современные тенденции по усилению всяческой цензуры, скоро все будут криптоваться =) А то не дай Бог придут с проверкой, а у тебя на компе книги, скажем, Солженицына. И айда-поехали:). ↓. CTroll Да какое нафиг 'запрещённое порно':-) Что вы прячете такими хитроумными способами и от кого? Я использую потомучто у меня на флешке органайзер и деловая переписка, а рабочих компьютеров несколько. И совсем нет желания чтобы мой электронный ежедневник читала куча народа.

У кого-то так лежат кошельки электронных денег, вполне логично было бы их так хранить. И ещё куча сценариев. В общем, чего-то интересного я недопонимаю в этой жизни))) Вы допонимаете, просто конкретно это вам в данный момент не нужно p.s.: а статья хороша, интеерсно экспериментировал ли автор с хранением TC в облаке.

Пробовал поместить в skydrive и был неприятно удивлён что синхронизация не проходит. Причем па ходу skydrive не умеет синхронизировать отдельные биты даже при снятой галке 'Сохранять дату у файл-контейнеров' в настройках TC. ↓. Александр Майер Да какое нафиг 'запрещённое порно':-) А?

Педофильня всякая тоже грамотеет. До даркнета же добрались) В остальном полностью с вами согласен. Сценариев действительно очень и очень много, в т.ч. И абсолютно легальных и бытовых. Насчет облачных сервисов. Экспериментировал и активно пользуюсь этим.

Правда именно со SkyDrive вообще не работал. Не пользуюсь данным сервисом. Со всеми остальными (Дропбокс, ГуглДрайв, Яндекс Диск, Мэйл.ру и т.д. И т.п.) проблем не возникало. По сути и со СкайДрайвом проблем быть не должно. Ведь контейнер ТруКрипт для любого компьютера - это ничто иное как самый обычный файл, набор 0 и 1. Почему не идет синхронизация я не понимаю.

↓. kayot Честно говоря не совсем понял зачем дополнительно 'Защищать внутренний том от повреждения при записи на внешний том', какая-то дополнительная многоходовка, которую не плохо было бы сделать производителям по умолчанию. TrueCrypt - мне кажется на любителя, такого рода софт - 'опытный чикист' понимает, что все можно взломать, а не опытный может накопать себе проблем с таким софтом, просто не сможет в определенный момент что-нибудь восстановить, что зашифровал.:-) А в общем, статья очень познавательная и кругозорорасширятельная.

Многи моменты вызвали неподдельное любопытство, но не по самому рассматриваемому софту, а сопроводительной информации.:-))) п.с. И ещё, то ли я не внимательный, то ли ещё что, но мне кажется дизайн немного у блога вашего сменился, такой хороший функциональный и приятный! Но возможно это произошло давно.:-))) извиняюсь, ежели. ↓. Александр Майер Это такая особенность. Просто если защита от повреждений применялась бы по умолчанию, то при монтировании внешнего тома было бы видно присутствие и скрытого.

Точнее будет явно написано, что в данный момент смонтирован внешний том, а это значит, что присутствует и скрытый. Все это, как ты понимаешь, лишает пользователя возможности правдоподобного отрицания причастности. TrueCrypt, конечно же, весьма специфический продукт, и новичкам нужно быть очень внимательными при его использовании. Эти да, могут очень многое =) Но если соблюдать все меры предостережения, все досконально изучить, ну и иметь сильную волю, можно прилично усложнить им жизнь. И обезопасить свою.

Но нас это не касается. Об этом пусть думают те, кто нарушает закон. Спасибо за оценку статьи и сопроводительной информации =) Я именно этого и добиваюсь, чтобы было не тупо написано, когда и где какую кнопочку нажать, а чтобы читать было интересно, с размышлениями, примерами, с небольшой долей теории.

Надеюсь у меня это иногда получается:) PS: не, дизайн я не менял практически с самого начала. Разве что шапку недавно сменил =) И кнопки соцсетей в сайдбаре сделал черными:) А так, все по старому. ↓. Андрей Весьма полезная и целостная статья, поместил в закладки.

Сам TrueCrypt использую активно. Но вот в последнее время все чаще сталкиваюсь со слухами о, так сказать, нечистом происхождении данной софтины. Далее выдержка из одной из статей. 'Дело в том, что, вообще говоря, мы не знаем, кто именно его (TrueCrypt) разработал! У TrueCrypt есть официальный сайт, исходники и скомпилированные версии, форум, FAQ'и — в общем, всё как у всех. Вот только неизвестно, кто же за всем этим стоит. Контактных точек — абсолютный минимум: торговая марка «TrueCrypt» зарегистрирована в Чехии на имя некоего Давида Тезарика, а веб-сайт truecrypt.org принадлежит таинственной TrueCrypt Developers Association LC, квартирующей в Соединённых Штатах.

И там же, в США, функционирует ещё одна причастная организация: TrueCrypt Foundation. О которых никто ничего не знает.' Потихоньку ищу альтернативы. ↓. Александр Майер Андрей, приветствую. Спасибо за оценку статьи!

Что касается происхождения и надежности TrueCrypt, то я этот вопрос затронул в первой части статьи. Сейчас проходит независимый аудит кода. И надеюсь, что уже скоро будут опубликованы результаты. Также надеюсь, что ничего такого в коде найдено не будет. Один из этапов аудита уже прошел: В конце октября были опубликованы результаты проверки на идентичность готовой сборки (exe-файла с официального сайта) сборке, созданной собственными усилиями из исходников.

Вердикт – официальная сборка (дистрибутив) не содержит каких-либо скрытых функций. Что ж, это радует. Осталось дождаться главного – проведения полного аудита. А вот с альтернативами все намного сложнее.

Практически все аналоги не являются опенсорсными, и это не есть хорошо. В 'закрытый' софт гораздо проще вшить бекдоры, чем в 'открытый'.

↓. Андрей Привет, Саш. Что-то пропустил твой ответ. Извини:-( У меня ситуация аналогичная. К сожалению в Unix-системах, к сожалению, просто нет аналогов программ специфических которые написаны для Windows. Тот же Pshotoshop никак не заменишь GIMP-ом, увы. Заменить-то можно конечно, но в Photoshop-e я сделаю за 5 мин.

А в GIMP-e час буду ковыряться, что не есть хорошо. Ну и разные аудио-видео редакторы такая же картина. В сухом остатке, придётся (судьба так распорядилась:-) ) совмещать 'полезности' разных систем. Кстати сказать, мой Windows 7 Ultimate пока выигрывает по всем параметрам по отношению с linux-Mint-16. Его то я уже под себя 'заточил' насколько это возможно в Windows:-) а с Linux-oм ещё 'пилить и пилить' Коль у тебя блог о информационной безопасности и переходишь на Linux сходи-может интересно будет А здесь в популярной форме 'разжёвывается' лучше, чем просто читать:-) первая часть, остальные 5 найдёшь там же:-).

Александр Майер Привет! С праздником. И прости за все =) Сегодня же прощеное воскресенье =) Насчет PS и прочего специфического и профессионального софта соглашусь - это главный тормоз для многих при переходе на никсы.

Не скажу, что ГИМП сильно уж уступает ФШ (по крайней мере, не для профессионалов), но есть действительно специфичный софт, не имеющий аналогов. За ссылку спасибо! Хороший ресурс, с большим потенциалом. Однозначно в закладки. А 'Специалист' - это реально СИЛИЩЕ! =)) Я сейчас параллельно прослушиваю несколько курсов.

Если не ошибаюсь, то мне Лариса Веб-Кошка об этой школе однажды поведала, за что я ей очень благодарен. У них действительно просто мощнейшие курсы. Это вам не какие-то доморощенные инфобизнесмены =) Конкретно по Линуксу пока курсы не слушал, но сейчас закончу с некоторыми другими, чтобы время и голову освободить, и займусь обязательно =). ↓. Дмитрий Предыдущий Дмитрий обрадовал меня сведениями об осознании отдельных руководителей Острой необходимости применения ТруКрипта. Тем страшней выглядит мохнатый 'Мамонтизм' гос.структур.

В меру своих сил продвигаю данную прогу в своей весьма нескучной, но очень ограниченной одним отдельно взятым подразделением, правоохранительной сфере. Моих коллег напрягает: 1.

Суета - запустить ТК, выбрать контейнер, выбрать букву, ввести пароль. Случай с внезапным обнулением размера одного такого контейнера - вроде находится на месте, а не монтируется, т.к. Размер 0 байт, а раньше ведь работал. Однажды помер содержавший контейнер винчестер - система его видит, но доступа к нему не было. Акроникс указывал, что диск в неизвестном формате. Пришлось удалить раздел и восстанавливать содержимое.

Контейнер имел расширение iso - многие проги по восстановлению утраченных файлов iso даже не знают, а когда была найдена та, что нашла и подняла тот контейнер (размер10 гиг), нас всё едино постигло разочарование, т.к. Контейнер не монтировался - ТруКрипт говорил, что файл не является томом ТруКрипт. Здесь, вероятно ошибки при восстановлении. Зато недавно товарищ 'потерял' флешку с откровенными фото отдыха с подружкой. И каково же было наше удивление, когда через неделю эту флешку нашла и вернула без требования вознаграждения в виде развода его жена.

Сие происшествие не красит моего товарища ни как мужа, ни как профессионала, но бутылку он мне за внедрение ТруКрипт поставил. А для будущих пользователей сообщу - не делайте расширение типа doc, txt. Эти файлы легко открываются текстовым редактором(будут видны прямоугольники) и в него даже случайно легко внести изменения - стереть один такой прямоугольник - и до свидания - контейнер со всей инфой:) Тема скрытых томов - понравилась. Правдоподобное отрицание - чаще срабатывает, чем нет. Спасибо за статью.

↓. Александр Майер Дмитрий, благодарю за развернутый и содержательный комментарий. История с другом очень показательная =) Насчет поломки контейнеров. Да, такое иногда встречается, особенно в тех случаях, что вы описали в конце комментария (doc, txt). Сюда же можно отнести и графические файлы, и мп3 и проч. В общем, любые общеизвестные файлы, которые легко изменить штатными средствами ОС или базовым ПО. С одной стороны маскировать контейнер именно под такие файлы хорошо ('антипалево'), с другой же, есть риск их случайного изменения.

В любом случае, есть негласное правило - если в контейнере хранится важная инфа, следует иметь резервную копию данного контейнера (или несколько копий, благо сейчас с облачными хранилищами проблем нет, да и внешние накопители не дорогие). Так что, лучше перестраховываться. Многие проги по восстановлению утраченных файлов iso даже не знают, а когда была найдена та, что нашла и подняла тот контейнер (размер10 гиг) Если не секрет, каким ПО вы пользовались для восстановления данных? Если после поломки диска на него не производилась запись, что вполне логично, то вполне вероятно, что R-Studio справилась бы с этой задачей на отлично.

И iso-файл, он же контейнер, был бы работоспособен. Гарантий никаких, конечно же, дать не могу, но в 99% подобных случаев именно Р-Студио выручает. ↓. Андрей:-) А вообще посетил я несколько форумов по защите информации - мнения разнятся полюсно от 'нефигделать' до 'нехватитжизни', утвердился во мнении - было бы желание. Методов 'хакнуть' великое множество, и ломать пароль не обязательно и 'термо-криптоанализ' можно не применять, любая наша деятельность оставляет следы, нужно знать где их искать, и как, и иметь соответствующие возможности:-) А с любимой флэхой я вообще не парюсь - даже не шифрую:-) В ней, кроме меня, ни какой 'Deep Blue' не разберётся:-) А при попытке несанкционированного доступа любой самый захудалый виндовый антивирус сойдёт с ума от вирусных угроз:-). CTroll Зато недавно товарищ 'потерял' флешку с откровенными фото отдыха с подружкой. И каково же было наше удивление, когда через неделю эту флешку нашла и вернула без требования вознаграждения в виде развода его жена.

Сие происшествие не красит моего товарища ни как мужа, ни как профессионала, но бутылку он мне за внедрение ТруКрипт поставил. )))))))))))))))))))))))))))))) ура, работает:-D 1. Суета - запустить ТК, выбрать контейнер, выбрать букву, ввести пароль. У меня кроме пароля всё выполняет ярлык в автозагрузке, в этой теме выкладывал. ↓. Justas Насчёт функции 'правдоподобного отрицания' в TrueCrypt я встречал информацию что в этой программе есть возможность ( не афишируемая и мало кому известная) создавать скрытый том в скрытом томе внутри и так далее.

То есть в неприятной ситуации можно выдать неприятелю и пароль от внешнего тома и пароль от скрытого тома, тогда как секретная информация спрятана в третьем томе который невидим и о существовании которого не подозревают. Вроде количество таких томов может быть теоретически неограниченным - и четвёртым и пятым и т.д.

Мне хотелось бы узнать подробнее на эту тему. Не подскажет ли уважаемый Александр Майер или кто из знающих что об этом? ↓. Александр Майер Это точно. Только я собирался писать короткую заметку о том, что первый этап аудита TC прошел, можно сказать, успешно. Как серпом по яйцам. Полноценных альтернатив TC действительно нет, увы.

Так что, для многих эта ситуация очень критичная. Для бытового применения альтернативу подыскать можно (да хоть тот же БитЛокер), или юзать последнюю 'докризисную' версию 7.1a, а вот для более серьезных целей - это большой удар. Вообще 13-14 годы печальные в этом плане: Сноуден, Лавабит, OpenSSL, onion-сайты и сервера, биткойн-биржи, теперь вот TrueCrypt.

Кто следующий? SSH, OpenVPN, KeePass?. ↓. Миха Александр, спасибо Вам за такие подробные обзоры. Радует, что есть такие люди, умеющие разжевать для дилетантов, вроде меня:) У меня вопросик к вам по поводу скрытого тома. Допустим есть основной том, для отвода глаз, в котором лежит несколько файлов.

Основной том содержит скрытый том, с которым и происходит вся основная работа. При монтировании, мы вводим пароль скрытого тома и попадаем соответственно в него. Но при записи файлов в скрытый том, каким образом можно защитить основной том от затирания информации? ↓. Александр Майер Здравствуйте! В принципе, пароль вы меняли правильно (том не был смонтирован, да и он не даст сменить пароль на смонтированном томе), так что, видимо вы при вводе пароля где-то ошиблись.

Может быть раскладка клавиатуры была не сменена, или какой-то символ не допечатался, или там где хотели зажать SHIFT - он не зажался, или наоборот CAPS LOCK был нажат. Попробуйте 'поиграться' с различными вариантами. Если не удастся получить пароль, то, увы, информацию уже не восстановить. Поэтому желательно всегда иметь бэкапы важных файлов, включая криптоконтейнеры.

↓. Александр Майер Если злоумышленник имеет удаленный доступ к системе, то скопировать ключевые файлы к себе для него будет нетрудно.

Если же работает, например, простой кейлоггер, то да, ключевые файлы - хорошее решение. Насчет отследить файлы. Крайне рекомендуется отключить в TrueCrypt любое запоминание файлов, а также отключить опции 'Недавно открытых файлов' в самой системе. Все это повысит безопасность. Но, конечно же, это тоже не гарантия, т.к. Методов у 'хакеров' всяких разных полно.

Что касается электронной переписки, ну, в целом можно и таким способом. Но если это используется на регулярной основе, то лучше освоить PGP/GPG шифрование. ↓. Александр Майер Константин, да, присутствие программы почти однозначно говорит о том, что вы ею пользуетесь. Способ скрыть ее присутствие - это использование портативной версии (плюс соответствующие настройки ОС, вроде очистки истории, временных файлов, журналов и т.п.). Но это не 100-процентный способ (если будет нужно, найдут в винде следы использования). Есть и другие, более изощренные варианты.

Может быть однажды напишу об этом статью (где-то здесь в комментариях я кратко о методике уже рассказывал, смысл в том, чтобы пользоваться портативной виртуальной машиной, либо live-дистрибутивом). ↓. Александр Майер Подобные аппаратные (да и программные тоже) проблемы вполне возможны. И тут уже получается лотерея. Главное, чтобы была возможность восстановить заголовок тома.

И для этого в TC есть встроенные инструменты (Сервис - Восстановить заголовок тома), или же воспользоваться диском восстановления TrueCrypt (Rescue Disk), также, в случае проблем с файловой системой, можно воспользоваться штатной утилитой Windows chkdsk (не напрямую, а через окно самого TC, создав перед этим резервную копию 'битого' тома, а то может стать еще хуже). Вообще, резервные копии - это наше все;) Потому как TC весьма сложен в виду своих особенностей. Очень много нюансов при использовании (поэтому настоятельно рекомендую тщательно изучить офиц.

Руководство и всегда иметь его под рукой, в случае чего). ↓.

Олег Добрый день, прочитал вашу статью, но не совсем понял про кардинальное отличие скрытой шифрованной ОС и ОС на виртуальной машине. В чем неудобство использования параллельной скрытой ОС? Ввели пароль при старте она загрузилась, в ней серфим и работаем, затем отключаемся и все, данные о работе на ноуте полностью затерлись. Никакие слепки из оперативки уже не достать.

Следов работы, документов и программ тоже нет, пока мы опять не запустим скрытую ОС с пароля. Я правильно понимаю?

Так в чем неудобство? В риске выдать пароль при термокрипте?

Так разве при нем вы не выдадите со свистом флешку, виртуалку и все что угодно? А с виртуалкой же тоже не просто все. Разве мы не потеряем производительность при ее запуске? Разве не потеряем время сначала запуская основную систему, потом витруалку. По мне, так это геморнее.

И еще такой вопрос имея скрытую ОС, и работая в ней, мы так же можем нормально работать еще и с криптоконтенерами? Запустить скрытую ОС, и потом в ней открыть контейнер с рабочими данными (а копии контейнера можно хранить на флешке, регулярно их обновляя). Это как раз на случай обрушения системы, чтобы случае чего данные с диска не пропали безвозвратно.

Доброго времени суток, прошу у вас помощи. На моём железе стоит диск, и он разбит на несколько патриций.Делал,кстати,все по этому мануалу.Работало все примечательно, да только вот сегодня я обнаружил, что пропала загрузка трукрипта(windows).Облазил все форумы-толкового ничего не смог найти. Нашёл только одно решение - загрузка с truecrypt rescoe disk,но при создании загрузочной флешки,сам носитель остаётся пустым. То есть,данных никаких не записывает. Даже в грубе пропал выбор windows.

Если кто встречался с данной ситуацией,помогите!